Cliente Servidor

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese das pesquisas que fizer.

Conceito

Um sistema de banco de dados, na sua maioria, pode ser considerado como sendo uma estrutura dividida em duas partes, consistindo em um servidor e um conjundo de clientes. A arquitetura cliente/ servidor é atualmente a principal paltaforma tecnológica da industria da tecnologia da informação. A sua popularização se deve aos vários fatores oriundos do processo de achatamento das estruturas organizacionais, fazendo com que muitos dos sistemas fossem descentralizados.

Segundo Renaud (1994,p3) "cliente/servidor é um conceito lógico, mais precisamente um paradigma, ou modelo para interação entre processos de software em execução concorrente". Ou seja este conceito foi criado com o objetivo de possibilitar que vários tipos de aplicações, executadas em máquinas distintas, se comuniquem entre si, de forma independente.

Estrutura em Camadas

MVC

O padrão arquitetural Model-View-Controller (MVC) é uma forma de quebrar uma aplicação, ou até mesmo um pedaço da interface de uma aplicação, em três partes: o modelo, a visão e o controlador. Inicialmente foi desenvolvido no intuito de mapear o método tradicional de entrada, processamento, e saída que os diversos progamas baseados em interface gráfica de usuário utilizavam. No padrão teriamos o mapeamento de cada uma dessas partes da seguinte maneira: Input > Processing > Output > Controller > Model > View.

Sendo assim o controlador (Controller) interpreta as entradas enviadas pelo usuário e mapeia essas ações do usuário em comandos que são enviados para o modelo (Model) e/ou para a janela de visualização (View) para efetuar a alteração apropriada. Já o modelo (Model) gerencia um ou mais elementos de dados, responde a pergundas sobre o seu estado e responde as instruções para mudar de estado. O modelo sabe o que o aplicativo quer fazer e é a principal estrutura computacional da arquitetura, pois é ele quem modela o problema que está se tentando resolver. Finalizando, a visão (View) gerencia a área do display e é responsavél por apresentar as informações para o usuário através de uma combinação de gráficos e textos. A visão não sabe nada sobre o que a aplicação está atualmente fazendo, tudo que ela realmente faz é receber instruções do controle e informações do modelo e então exibir elas.

Funções do Servidor

O sistema servidor é responsavel por receber dos clientes as requisições, processa-las e devolve-las ao mesmo os resultados. A grande vantagem desse sistema é a capacidade de ser totalmente reativo, isso faz com que o servidor não procure interagir com outros servidores durante um pedido de requisição, o que torna o processo de ativação uma tarefa a ser desempenhada apenas pelo cliente que o solicitou. O sistema servidor possui um conjunto de funcionalidades necessárias ao processamento de informação através da rede. estes componentes são divididos em:

- Hardware de servidor;

- Sistema operacional de rede;

- Interface de conectividade;

- Sistema gerenciador de banco de dados;

Funções do cliente

O sistema cliente é responsável pela tarefa de requisição de pedidos ao servidor e por toda a parte relativa à interação com o usuário final. Normalmente os sistemas cliente abstraem do usuário todas as funções de rede e do servidor, fazendo parecer que todos os processos estão rodadando em um mesmo local. Para fazer esta interação, o sistema abrange um conjunto de componentes básicos que auxiliam nas funcionalidades, tanto a nível de aplicação como de sistema. Estes componentes de acordo com Melo (1997) são agrupados em:

- Hardware de estação;

- Sistema operacional;

- Interface de conectividade;

- Programas de aplicação;

- Interface gráfica de usuário;

Protocolos

Referências bibliográficas

DOERNER, John Cristian. Protótipo De Um Banco De Dados Relacional Cliente/ Servidor. 88 f. Trabalho de conclusão de curso - Ciências da Computação, Universidade Regional de Blumenau SC, 2004. Disponivel em : <http://www.inf.furb.br/departamento/arquivos/tccs/monografias/2004-1johncdoernervf.pdf>. Acessado em: 13/05/2016.

MEDEIROS, Higor.Introdução ao Padrão MVC. Disponivel em :<http://www.devmedia.com.br/articles/viewcomp.asp?comp=29308>. Acessado em:13/05/2016.

MELO, Rubens N.; SILVA.Banco de dados não convencionais: a tecnologia do BD e suas novas áreas de aplicação. Campinas: Infobook, 1988.

RENAUD, Paul E. Introdução aos Sistemas Cliente / Servidor: Guia Prático para Profissionais de Sistemas. Rio de Janeiro: Infobook, 1994.

------------------------------------------------------------------------------------------------------------------------------------------------------------------

Firmware

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese das pesquisas que fizer.

Conceito

Firmware é o conjunto de instruções operacionais programadas diretamente no hardware de um equipamento eletrônico. Utiliza os tipos de memória ROM, PROM, EPROM ou EEPROM e memória flash para guardar suas funcionalidades permanentemente. Em outras palavras, o firmware é um software que é armazenado dentro de aparelhos como routers, celulares e iPods, para assim melhorar o funcionamento do equipamento eletrônico.

Assembler

Memórias

Memória são onde guardamos todos os tipos de dados, em alguns tipos de memórias os dados são permanentes e em outros eles são perdidos para sempre.

Existem as memórias voláteis e não voláteis: As memórias voláteis são aquelas que tudo que é armazenado se perde quando a memória para de ser alimentada por energia elétrica, porém tudo o que é guardado nessa memória não são informações tão importantes, já as memórias não-voláteis são aquelas que mesmo sem receber alimentação mantém os dados armazenados, neste caso as informações armazenadas são de extrema relevância, pois aqui estão os softwares, documentos pessoais, fotos, etc.

Exemplos de memórias voláteis:

RAM - Randomic Acess Memory (memória de acesso aleatório), que significa que os dados nela armazenados podem ser acessados a partir de qualquer endereço. Esse tipo de memória armazena os dados no momento de execução.

Exemplos de memórias não-voláteis:

ROM - Read Only Memory (memória somente de leitura)

PROM - Programable Read Only Memory (memória programável somente de leitura)

EPROM - Erasable Programable Read Only Memory(memória programável e apagável somente de leitura)

EEPROM - Electrically Erasable Programable Read Only Memory (memória programável e apagável eletronicamente somente de leitura)

Atualização de firmware

Muitos dispositivos não recebem atualização de firmware durante sua vida, porém aos que recebem a atualização de firmware é muito importante pois trás vários benefícios ao equipamento eletrônico.

A atualização de firmware pode corrigir erros, adicionar funcionalidades, melhorar tempos de resposta e intensidade de sinais, entre vários outros.

Mas tudo tem um porém, atualizar o firmware é muito fácil e qualquer usuário conseguiria, mas é realmente necessário verificar se o firmware a ser instalado é realmente o certo para aquele aparelho, pois caso esteja instando um firmware errado isso pode acarretar em problemas para o dispositivo.

Aplicações

Os firmwares estão presentes em vários dispositivos que usamos em nosso cotidiano e podem ser eles:

-Câmeras Digitais;

-Consoles;

-Controle Remoto;

-Pen-Drives;

-Celulares;

-Cartões de Memória;

-Leitores/gravadores de CDs/DvDs;

-iPods;

-Roteadores;

-Períféricos como Mouse e Teclado;

Entre vários outros.

Exemplos

Referências bibliográficas

====================================================================================================================================================

Interfaces Físicas

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese das pesquisas que fizer.

Conceito

A interface é um dos elementos responsáveis pelo processo de interação, pode ser dividida em dois aspectos de comunicação. Uma delas é a interface física (ou de hardware), meio de contato predominantemente físico, empregando a conexão entre um sistema e um hardware.

Exemplo de Funcionamento

MODEM

É um dispositivo interno ou externo ao computador capaz de transformar, no lado do emissor dos dados.

O sinal digital que sai do computador para uma forma analógica sofre um processo chamado de modulação para que ele possa ser transmitido nas linhas telefônicas.

No lado receptor dos dados, o modem demodula o sinal, reconvertendo o sinal que veio da linha telefônica para a forma digital que é inteligível para o computador, assim os torna "legíveis" para o computador possa processá-los.

Tipos

As interfaces podem ser transferidas por dois tipos:

- Meios guiados

OBS.: Esse tipo de meio que estão disponíveis nesta pesquisa na parte das Interfaces de Rede

- Meios não-guiados

Microondas: Acima de 100 MHz as ondas de radiofreqüência praticamente caminham em linha reta e podem ser concentradas em um feixe estreito. Exigem alinhamento perfeito entre a antena de emissão e a de recepção, sem obstáculos pelo caminho para garantir uma melhor transmissão das informações.

Ondas de Infravermelho: Utilizadas na comunicação de curto alcance. São bem direcionais, baratas e fáceis de montar, mas não atravessam objetos sólidos. Seu uso fica bem restrito a aparelhos domésticos que fiquem dentro de um mesmo espaço físico.

Ondas de luz: A sinalização óptica sem guia vem sendo utilizada há séculos. Uma aplicação mais moderna consiste em conectar LAN's em dois prédios por meio de lasers instalados em seus telhados. A sinalização óptica utiliza raios laser unidirecional, assim, cada prédio precisa do seu próprio raio laser e do seu próprio fotodetector. Esse esquema oferece uma largura de banda muito alta a um custo bastante baixo. Ele também é relativamente fácil de ser instalado. Entretanto uma grande desvantagens dos feixes de raios laser é o fato de que eles não podem atravessar chuva ou neblina espessa, mas normalmente funcionam bem em dias ensolarados.

Satélite: Satélites amplificadores e repetidores de comunicações colocados em órbita ao redor da Terra têm um importante papel nas transmissões sem fio. Existem atualmente três grandes tipos de satélites de comunicação:

Os que ficam em órbitas geoestacionárias na altitude de 35.800 km recebem os dados que e os retransmite de volta para grandes antenas na Terra que se encarregam da distribuição para suas redes.

Os satélites de órbita média, de mais ou menos 15.000 km de altitude precisam ser acompanhados em suas órbitas. Um exemplo dele é o GPS (Global Positioning System).

Satélites de órbita baixa – Girando a aproximadamente 1.000 km de altitude, com movimento muito rápido, há necessidade de uma quantidade grande de satélites para se ter um sistema de comunicação completo.

Exemplos com imagens

Alguns exemplos de interfaces físicas:

CABO DE REDE PAR TRANÇADO

Protocolos

Alguns protocolos que fazem parte da Camada Física:

IrDA (Infrared Data Association): protocolos responsáveis pela transferência de dados de infravermelho é implementada de acordo com esses protocolos e padrões.

USB: Universal Serial Bus é um tipo de dispositivo de conexão que foi projetado por companhias do ramo de telecomunicações e de computadores pessoais. Estas companhias são: Compaq, Hewlett-Packard, Intel, Lucent, Microsoft, NEC, Philips. O USB , basicamente, tem como objetivo conectar periféricos externos ao computador trazendo diversas vantagens como a versatilidade, a facilidade no uso e a alta velocidade.

DSL: Transmissão de dados através da rede de telefonia, podendo haver troca de pacote de dados e de voz. Fazem parte da família do DSL os protocolos: ADSL, HDSL, ISDL – ISDN, VDSL, SDSL, RADSL. (Cada protocolo possui uma especificação diferente)

OTN (Optical Transport Network): é um protocolo de nova geração padrão do setor que oferece um caminho eficiente e aceito globalmente para fazer multiplex de serviços em caminhos de luz ópticos. O recurso de multiplex avançado do OTN permite que diferentes tipos de tráfego—incluindo Ethernet, armazenamento, vídeo digital e SONET/SDH

GSM: A rede GSM é formada por interfaces abertas e padronizadas, seguindo sua principal intenção, montar uma arquitetura mais abrangente possível. Ela é estruturada para que seja possível a integração entre componentes de diferentes fabricantes, o que aquece a concorrência e diminui o preço para o usuário.

Interface de rede

Par trançado: Em sua forma mais simples, o cabo de par trançado é constituído por dois filamentos isolados de cobre torcidos. Há dois tipos de cabos de par trançado: par trançado não-blindado (UTP, Unshielded Twisted-Pair) e par trançado blindado (STP, Shielded Twisted-Pair). O nome "par trançado" é muito conveniente, pois estes cabos são constituídos justamente por 4 pares de cabos entrelaçados.

Coaxial: O cabo coaxial é um tipo de cabeamento de rede que foi amplamente utilizado, pois era relativamente barato, leve, flexível e fácil de manipular. A utilização era tão comum que sua instalação tornou-se segura e fácil de ser suportada.

Fibra óptica: As fibras ópticas transportam sinais de dados na forma de pulsos modulados de luz. Esse é um meio relativamente seguro de enviar dados porque nenhum impulso elétrico é transportado no cabo de fibra óptica. Isso significa que não é possível interceptar o cabo de fibra óptica e subtrair seus dados, o que pode acontecer com qualquer cabo baseado em cobre que transporta dados na forma de sinais eletrônicos.</p

Modem: Um dispositivo interno ou externo ao computador capaz de transformar o sinal digital que sai do computador para uma forma analógica para que este sinal possa ser transmitido por linhas telefônicas padrão. E o processo chamado de modulação. Quando ele recebe faz uma operação de demodula do sinal, reconvertendo o sinal transmitido da linha telefônica para a forma digital que é inteligível para o computador.

Hub: Com o HUB podemos ligar várias linhas de entrada e os dados que chegam a qualquer destas entradas são enviados a todas as outras, ou seja, ele retransmite o que chega para todos os nós da rede, não analisando endereços (IP), assim, aumentando o risco de ocorrer colisão de dados que chegarem ao mesmo tempo.

Repetidor: Esse dispositivo analógico tem como finalidade conectar dois segmentos de um cabo. Um sinal que aparece em um deles é amplificado e colocado no outro. Há, portanto uma regeneração de sinais. Um exemplo clássico de sua utilização é em redes Ethernet onde o limite entre nós de 100 metros pode-se ampliar até 1000 m com a colocação de um máximo de 4 repetidores no caminho.

Referências bibliográficas

http://www.n09.scalfoni.com.br/v1/download_3/FR/Trabalho_Camada_F%EDsica_de_Redes.doc

http://ceappedreirasrt.blogspot.com.br/2012/05/protocolos-camada-fisica.html

====================================================================================================================================================

Virtualização

Técnicas

Existem várias técnicas de virtualização, as quais fornecem aspectos similares, porém, diferem no grau de abstração e nos médodos usados para a virtualização.

Virtual Machines ( VMs )

As Máquinas Virtuais emulam algum hardware real ou fictício, o qual , por sua vez, requer recursos reais da máquina hospedeira.

Esta abordagem, usadas por muitos dos emuladores , permite que o emulador seja executado em um sistema operacional "guest" arbitrário , sem modificações, pelo fato dele não saber que não está sendo executado em hardware real.

A questão principal dessa abordagem é que, algumas instruções da CPU necessitam de privilégios adicionais e não podem ser executadas no espaço do usuário, exigindo portanto, um Monitor de Máquinas Virtuais ( VMM ) para analisar o código sendo executado e torná-lo seguro, dinamicamente.

A abordagem de emulação de hardware é usada pelo VMware, QEMU Parallels e Microsoft Virtual Server.

Paravirtualização

Esta técnica também requer um Monitor de Máquinas Virtuais ( VMM ), porém, muito do seu trabalho é executado no sistema operacional convidado (guest), que por sua vez , é modificado para suportar este VMM, e evita o uso desnecessário de instruções privilegiadas.

A técnica de paravirtualização também permite a execução de diferentes sistemas operacionais (OSs) em um único servidor, mas é necessário que eles sejam portados, ou seja, esses OSs sabem que estão rodando debaixo de um supervisor.

A técnica de paravirtualização é usada por produtos tais como o Xen e o UML.

Virtualização ao nível do SO

Virtualização de Containers

Muitas aplicações rodando em um servidor podem facilmente compartilhar a máquina com outros processos, se puderem ser isoladas e terem a segurança adequada.

Além disso, em muitos casos sistemas operacionais diferentes não são necessários no mesmo servidor, apenas múltiplas instâncias de um único sistema operacional.

Os sistemas de virtualização ao nível do sistema operacional foram projetados para prover o isolamento e a segurança necessários para rodar múltiplas aplicações ou cópias do mesmo sistema operacional ( porém, diferentes distribuições do OS ) no mesmo servidor.

OpenVZ, Virtuozzo, Linux-Vserver, Solaris Zones e FreeBSD Jais são exemplos desse tipo de virtualização.

Breve comparação

As três técnicas diferem:

- na complexidade de implementação

- no suporte a diferentes sistemas operacionais

- na performance em relação a um servidor stand-alone no nível de acesso aos recursos compartilhados.

Por exemplo, VMs tem uma abrangência maior de sistemas operacionais, porém sua performance é pior.

Para-VMs tem uma performance melhor , mas suportam poucos SOs um vez que eles precisam sofrer alterações para rodar nesse modo de virtualização.

A virtualização ao nível do SO provê a melhor performance e escalabilidade em comparação com as outras abordagens.

Aplicação pŕatica

- OpenVZ

Solução implementada que permite criar, manipular e gerenciar VMs (Máquinas Virtuais) mostrando que o esforço interno para disponibilização de ambientes para desenvolvimento e produção podem ser otimizados.

Com essa ferramenta, todo o processo interno de criar máquinas para desenvolvimento de aplicações, testes de carga, homologações de novas soluções e outras demandas poderiam ser facilitadas pelo gerenciamento do OpenVZ.

O cliente deste serviço teria flexibilidade e agilidade na criação de máquinas virtuais para vários propósitos , com uma interface amigável e funcionalidades que satisfazem as principais atividades de um configurador de ambientes com autonomia para administrar as máquinas através de um interface web.

- Hélvio Pereira de Freitas

====================================================================================================================================================

Mineração de Dados

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese das pesquisas que fizer.

Conceito

O data mining ou mineração de dados é um processo de análise, que tem como função principal a varredura de grandes quantidades de dados na busca de padrões e na detecção de relação entre informações, gerando,à partir dos dados captados, novos sub-grupos de dados,havendo sempre a cooperação e interação entre humanos e computadores para que o processo ocorra.

Os dados explorados são normalmente ligados a pesquisas científicas, negócios e mercado. Outra definição que ajuda a entender este conceito de data mining é a que aparace no artigo “Knowledge Discovery in Databases: An Overview” (W. Frawley, G. Piatetsky-Shapiro e C. Matheus; Al Magazine,1992) : “…É a extração não trivial de informação implícita, previamente desconhecida e potencialmente útil a partir de dados”. Já numa linguagem mais simples,é possível classificá-lo como um agregador e organizador de dados.

Data Mining x BigData

Big Data é um termo que se refere a um grande conjunto de dados não estruturados que todo o planeta está produzindo atualmente. De acordo com o Gartner Group, são produzidos diariamente 15 petabytes de dados estruturados e não estruturados (1 petabyte = 1.000.0000 gigabytes).

O Data Mining chega nessa era de dados digitais e de Big Data para fazer a mineração, a varredura desses dados para melhor entendê-los e, consequentemente, para melhor usá-los nos negócios e aréas de pesquisas. O diretor de Business Intelligence, Jorge Mendes, da MJV Tecnologia & Inovação ajuda a entender a relação entre Big Data e Data Mining: “Se Big Data é o conceito da explosão de dados, Data Mining é a forma como se trata esses dados, criando processos e parâmetros para melhor interpretá-los”.

Técnicas

A mineração de dados faz parte de um processo maior de pesquisa denominado Busca de Conhecimento em Banco de Dados (Knowledge discovery in Database - KDD),mas se tornou mais conhecido que o próprio KDD por ser a etapa onde são aplicadas as técnicas de busca de conhecimento.

Os métodos (técnicas) de mineração de dados são tradicionalmente agrupados em aprendizado supervisionado (preditivo) e não-supervisionado (descritivo).A diferença entre os dois se encontra no fato de que os métodos não-supervisionados não precisam de uma pré-categorização para os registros, ou seja, não precisam de um atributo alvo. As tarefas de agrupamento (identifica e aproxima os registros similares) e associação (identifica quais atributos estão relacionados) são consideradas como não-supervisionadas. Já no aprendizado supervisionado ,os métodos são providos com um conjunto de dados que possuem uma variável alvo pré-estabelecida. As tarefas que são comumente usadas nos métodos supervisionados são as de classificação (identifica a qual classe um registro pertence) e regressão (parecido com classificação, porém é usada quando o registro é identificado por um valor numérico e não um categórico).

De acordo com o livro “Data Mining: Concepts and Techniques” (HAN, J; KAMBER, M. . Elsevier, 2006), os métodos são classificados de acordo com as tarefas que realizam. A seguir estão presentes as técnicas e seu principal modelo:

- ASSOCIAÇÔES: É uma das técnicas mais conhecidas de mineração de dados, identifica o relacionamento dos itens mais frequentes em um determinado conjunto de dados, e permite obter,por exemplo, resultados do tipo: SE compra leite e pão TAMBÉM compra manteiga.

- Mineração de Itens Frequentes (Frequent Itemset Mining): essa técnica pode ser visualizada em duas etapas: primeiro, um conjunto de itens frequentes (Frequent Itemset) é criado, respeitando um valor mínimo de frequência para os itens e então depois, as regras de associação são geradas pela mineração desse conjunto.

- CLASSIFICAÇÕES: As técnicas de classificação podem ser supervisionadas e não-supervisionadas. São usadas para prever valores de variáveis do tipo categóricas.Usada para classificar clientes de um banco,por exemplo.

- Árvores de decisões (Decisions Trees): funciona como um fluxograma em forma de árvore, onde cada nó indica um teste feito sobre um valor (compras > 30, por exemplo). As ligações entre os nós representam os valores possíveis do teste do nó superior, e as folhas indicam a classe (categoria) a qual o registro pertence. A seguir, um pequeno exemplo de árvore de decisão:

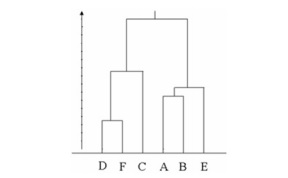

- AGRUPAMENTOS: As técnicas de agrupamento são consideradas como não supervisionadas. Dado um conjunto de registros, são gerados agrupamentos, contendo os registros mais semelhantes.Os elementos de um agrupamento são considerados similares aos elementos no mesmo agrupamento e diferentes aos elementos nos outros agrupamentos

- Métodos Hierárquicos (Hierarchical Methods): a ideia básica dos métodos hierárquicos é criar o agrupamento por meio da aglomeração ou da divisão dos elementos do conjunto. A forma gerada por estes métodos é um gráfico em formato de árvore.

Etapas

As fases e as atividades da mineração de dados são, nos dias de hoje, padronizadas e definidas por diversos processos.Apesar das pequenas diferenças,todos possuem a mesma estrutura. Basicamente, as etapas são:

- 1 - Entendimento dos negócios: entender qual o objetivo que se deseja atingir com a mineração de dados. Esse entendimento vai ajudar nas próximas fases.

- 2 - Entendimento dos dados: é necessário conhecer os dados visando descrever de forma clara o problema, identificar os dados relevantes para o problema em questão e verificar se as variáveis relevantes para o projeto não são dependentes entre si.Tudo isso é necessário,pois as fontes fornecedoras dos dados podem vir de diversos locais e possuírem diversos formatos.

- 3 - Preparação dos dados: como os dados possuem diversas origens possíveis,normalmente nem todos estão prontos para que as técnicas de mineração sejam aplicadas.Dependendo da qualidade dos dados em questão,é necessário que algumas ações sejam realizadas,como:filtrar, combinar e preencher valores vazios.

- 4 - Modelagem: aplicação das técnicas de mineração,sendo que as selecionadas depende do objetivos estipulados anteriormente.

- 5 - Avaliação: Sendo necessário a participação de especialistas nos dados, conhecedores do negócio e tomadores de decisão,nessa etapa diversas ferramentas gráficas são utilizadas para visualização e análise dos resultados obtidos na modelagem.

- 6 - Distribuição: Depois de executado o modelo com os dados reais e completos é necessário que os envolvidos conheçam os resultados.

Exemplos

No dia-a-dia das grandes empresas,o Data Mining pode ser utilizado para uma grande variedade de contextos de tomada de decisão nos negócios, como: no markenting,onde as aplicações incluem a análise do comportamento do consumidor com base em padrões de compra, podendo determinar as estratégias de marketing, incluindo propaganda, localização de lojas e projetos de catálogos; na manufatura, onde as aplicações envolvem otimizações de recursos como equipamentos,força de trabalho e matéria-prima.

Na área de pesquisas, o Data Mining também é de suma importância,aparecendo nas áreas: da saúde, onde as aplicações incluem a análise da eficácia de certos tratamentos,podendo, assim, otimizar os processos dentro de um hospital e a análise de efeitos colaterais de drogas; na área biomédica, onde diversos diversos aparelhos de diagnósticos estão sendo desenvolvidos segundo os padrões encontrados em populações observadas ao longo de vários anos, com o objetivo de detectar e identificar grupos de riscos para os pacientes e trabalhar na prevenção de possíveis doenças.

Ferramentas

Com o aumento da procura de como organizar e usar os dados armazenados, algumas ferramentas foram desenvolvidas no intuito de tornar o uso do Data Mining uma tarefa menos técnica, e com isto possibilitar que profissionais de outras áreas possam fazer usa dela.Algumas dessas ferramentas são:

- Clementine: Uma das ferramentas líder de mercado, desenvolvida pela SPSS, o Clementine suporta o processo CRISP-DM, além de possuir outras facilidades.

- WEKA: É uma das melhores ferramentas livre. Possui uma série de algoritmos para as tarefas de mineração. Os algoritmos podem ser aplicados diretamente da ferramenta, ou utilizados por programas Java. Fornece as funcionalidades para pré-processamento, classificação, regressão, agrupamento, regras de associação e visualização.

- Oracle Data Mining (ODM): É uma ferramenta para a Mineração de Dados desenvolvida pela Oracle para o uso em seu banco de dados ORACLE.

Referências bibliográficas

http://www.the-data-mine.com/Misc/IntroductionToDataMining

ftp://ftp.inf.puc-rio.br/pub/docs/techreports/02_10_cortes.pdf

http://www.alvoconhecimento.com.br/saiba-o-que-e-data-mining/

http://professorloureiro.com/data-mining-conceitos-e-aplicabilidades/

http://www.inf.ufg.br/sites/default/files/uploads/relatorios-tecnicos/RT-INF_001-09.pdf

http://blog.mjv.com.br/ideias/big-data-data-mining-e-data-warehouse-quais-diferencas

====================================================================================================================================================

Realidade Aumentada

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese das pesquisas que fizer.

Conceito

Realidade aumentada (RA) é toda e qualquer informação virtual disposta em visualizações do mundo real. Ou seja, qualquer tipo de informação, seja ela uma imagem, dados, videos, etc... será incorporada em um modelo em 3D na interface gráfica do dispositivo, fazendo com que o mundo virtual se projete através disso para o mundo real. Existem algumas exceções onde as informações são dispostas diretamente no mundo real sem o intermédio da interface gráfica, mas para isso usam-se alguns truques. Não podemos confundir RA com Realidade Virtual (RV), pois, apesar de semelhantes, a RV consiste em produzir um ambiente artificial onde o usuário está em imersão total, fazendo uso de alguns equipamentos como: Luvas, óculos e fones.

Funcionamento

A funcionalidade da tecnologia é bem simples. Para que a RA funcione é necessário que o objeto real tenha uma marca como referencia, assim, quando a câmera ou o dispositivo captar a imagem do objeto, o software especifico para essa finalidade vai interpretar a imagem transmitida e simular as informações em cima da dela. O resultado é uma sobreposição do objeto virtual no objeto real, como se as duas coisas fossem uma só.

Como dito antes no conceito, existem exceções. Uma imagem em 3D também pode ser projetada diretamente no mundo real. Para isso, são necessarios alguns conceitos básicos de física. Em 14 de Março de 2012, no show do Snopp Dogg e Dr. Dre no festival norte-americano Coachella, o cantor 2PAC - falecido em 1998 - aparece cantando no palco durante uma apresentação, de modo que foi como se ele estivesse realmente lá. O 2PAC morreu de verdade e o fantasma dele visto no palco foi na verdade um holograma. Usando um projetor fixado no teto, a imagem foi transmitida para um espelho laminado localizado embaixo do palco, que por sua vez refletia a imagem para uma fina camada de filme plastico transparente no palco numa posição de 45° graus em relação ao espelho. O resultado foi surpreendente e ninguém precisou fumar uma erva para ter o mesmo efeito.

Esse efeito também pode ser feito em casa. É necessário ter uma tv ou monitor que possua uma boa taxa de constrastes, um computador ou qualquer aparelho que reproduza imagens, um vidro com pelo menos o dobro do tamanho da tela e um video que possua a cor de fundo preta. Basta colocar a tela no chão ou sobre a mesa inclinada para cima, posicione o espelho numa posição de 45° em relação a tela, diminua a taxa do brilho para 0 e aumente a taxa de contraste para o máximo, a tela vai reproduzir o vídeo que será refletida no vidro. Pronto, você tem um holograma caseiro.

Características

E uma tecnologia relativamente barata, seu uso é prático, superior em interatividade e funciona em qualquer dispositivo que tenha uma câmera.

Dispositivos

Qualquer aparelho que tenha uma camera que possa transmitir o objeto real; um software especifico para receber a transmissão e sobrepor o objeto real com um objeto virtual e uma interface gráfica(Câmera, óculos, celular, tela, etc...)

Produtos práticos

Controle e manutenção de equipamentos em indústrias de forma mais segura e eficiente

É por meio de tecnologias de realidade aumentada que o Centro de Pesquisas da GE no Brasil consegue oferecer um trabalho de apoio e de sistemas operacionais para que várias empresas consigam tornar seus processos mais eficientes. Um exemplo são as indústrias nas quais o processo de controle e manutenção de equipamentos é feito manualmente, dependendo de quem opera a máquina para garantir a segurança e eficiência. Todo esse processo poderia ser feito de forma bem mais segura, menos custosa, rápida e com alta qualidade. Alinhando tecnologias de realidade aumentada, os pesquisadores do Centro de Pesquisas no Brasil estão desenvolvendo soluções customizadas às indústrias para facilitar e agilizar o processo de inspeção de manutenção de máquinas e equipamentos. Ou seja – cada dia mais teremos nas indústrias máquinas mais eficientes, trabalhadores tendo acesso a materiais de mais qualidade, tarefas feitas com bem mais agilidade e segurança, além de cartões-postais bem diferentes no futuro.

Bombeiros conseguirão salvar mais vidas com capacetes inteligentes

Os equipamentos utilizados hoje em dia em missões de resgate dos bombeiros ainda são bastante arcaicos. Por que, então, não utilizar os benefícios da realidade aumentada para auxiliar o trabalho desses heróis? O designer Omer Haciomeroglu projetou o C-Thru, um capacete tecnológico que tem quatro ferramentas principais para ajudar na hora do resgate: um visor com sensor térmico que mostra as zonas de calor do ambiente em tempo real; um sensor que consegue definir a forma do ambiente e do mobiliário, permitindo a movimentação do bombeiro mesmo num ambiente com fumaça; recurso de cancelamento de ruído seletivo que bloqueia o barulho das chamas e enfatiza gritos de socorro; e um sistema de comunicação simplificado entre os bombeiros da equipe.

Ajudar no dia-a-dia de deficientes

Para alguém que tem limitações físicas, tarefas cotidianas como atender o telefone, tirar fotos ou digitar podem ser um grande desafio. Gadgets como o Google Glass usam a realidade aumentada para ajudar essas pessoas a conseguir ser mais independentes e ter uma vida com muito mais qualidade. É o caso da californiana Tammie Van Sant, de 52 anos, que teve uma fratura que impediu seus movimentos do pescoço para baixo. Ela foi uma dos 8.000 candidatas que se inscreveram para conseguir o direito de comprar os primeiros óculos do Google pelo valor de U$1.500: e foi selecionada. Desde então, sua vida mudou: “Eu posso atender o telefone e realmente ouvir a pessoa do outro lado e ela pode me ouvir. Quando eu recebo uma mensagem, eu posso ler o que diz o texto e responder”, disse Tammie. Para alguém que teve que esperar pelo menos duas décadas desde o acidente para que pudesse fazer coisas simples, como tirar uma foto, essa inovação é realmente uma mudança na vida.

Outro nível de interação com arte e exposições em geral

Se você não estava presente na Alemanha durante a época da divisão feita pelo muro de Berlim, não se preocupe. Uma aplicação desenvolvida no país usa a realidade aumentada para aumentar a qualidade da informação em exposições históricas como na que foi feita no Muro de Berlim. Um sistema de geolocalização se une com um mapa que traça 11 pontos ao longo do muro. As pessoas podem então ver cenas históricas que aconteceram exatamente naqueles locais. Uma das cenas mais clássicas que a aplicação permite realizar é a incrível fuga de Frida Schulze, uma alemã que saltou pela janela do apartamento onde vivia.

HoloLens

Apesar do HoloLens ser uma tecnologia voltada para RV, ela também apresenta muitas características da RA.

A interação do usuário poderá ser consideravelmente realista também. O HoloLens dispensa cabos, portanto, não limita tanto os movimentos. Todos os seus recursos estão dentro do dispositivo, incluindo CPU, GPU e uma “HPU” (Holographic Proccesing Unit). A invenção consiste em óculos holográficos. Ou quase isso. Funciona assim, basicamente: você coloca o dispositivo em sua cabeça e o visor “projeta” conteúdo sobre o ambiente que você estiver vendo.

O HoloLens é muito legal, principalmente para quem gosta de jogar. Seria mais ou menos o Santo Grau dos Gamers. Imagine que você está jogando um jogo de tiro em primeira pessoa (FPS), então você pensa: Cara, e se eu tivesse dentro do jogo? Pois é. Em março você pode! Sim, os óculos de RV vão chegar no mercado e suas variações dependem da empresa. Já estão disponiveis 7 modelos de óculos:

Oculus Rift (Kickstarter *$> Facebook) US$599,00 (R$2,240);

HTC Vive (HTC e Valve) US$799,00 (RS2,989);

PlayStation VR (PlayStation) US$399 (R$1.459);

Microsoft HoloLens (Microsoft) US$ 3 mil (R$10.975);

LG 360 VR (LG) ???;

Samsung Gear VR (Samsung) R$ 799 (RS2,989);

Sulon Q (AMD) ???.

*Produto comprado

Curiosidade:

A empresa de entretenimento adulto Pink Visual mostrou em uma feira da área em Las Vegas seus testes com realidade aumentada. De acordo com a companhia, qualquer pessoa vai poder estar "dentro" do filme pornô e personagens do filme irão interagir com o espectador dentro da tela. Por enquanto, a coisa é bem rudimentar e a diversão não é garantida.

O canal Complex decidiu fazer uma experiência bem curiosa e colocou algumas pessoas para assistirem a vídeos pornográficos gravados em primeira pessoa. Mais do que isso, elas estavam visualizando esses conteúdos com os óculos de realidade virtual Samsung Gear VR. Exatamente: elas estavam praticamente vivenciando a experiência da pornografia em um modo muito mais imersivo do que o normal.

Referências bibliográficas

https://pt.wikipedia.org/wiki/Realidade_aumentada

http://realidademisturada.blogspot.com.br/2009/05/diferencas-ra-e-rv.html

http://www.tecmundo.com.br/realidade-aumentada/2124-como-funciona-a-realidade-aumentada.htm

https://tecnoblog.net/173041/microsoft-hololens/

http://musica.uol.com.br/ultnot/2012/04/16/mae-de-tupac-shakur-ficou-emocionada-com-holograma-do-filho-em-show-diz-site.jhtm

http://www.hypeness.com.br/2014/11/4-exemplos-de-como-a-realidade-aumentada-ja-esta-melhorando-a-nossa-vida/

====================================================================================================================================================

Sistema Embarcado

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese das pesquisas que fizer.

Conceito

Funcionamento

Tecnologia empregadas

Características dos softwares

Sistemas operacionais

Exemplos

Referências bibliográficas

====================================================================================================================================================

Sistema Operacional

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese das pesquisas que fizer.

Conceito

Sistema Operacional é uma coleção de programas que que tem como principais funções, inicializar o hardware do computador, fornece rotinas básicas para controle de dispositivos, fornece e gerencia escalonamento interações de tarefas e também mantem a integridade de sistema.

Estrutura

As principais funções do núcleo do sistema operacional é :

. Tratamento de interrupções ; . Criação e eliminação de processos; . Sincronização e comunicação entre processos e threads; . Sincronização e comunicação de processos e threads; . Gerencia de memória; . Gerenciamento do sistema de arquivos; . Gerenciamento dos dispositivos de E/E; . Suporte a redes locais e distribuídas; . Contabilização do uso do sistema; .Auditoria e segurança do sistema.

Tipos de SOs

Temos quatro tipos básicos de SOs entre eles :

Sistema operacional de tempo real ( RTOS- Real-time operating system.) especificamente utilizado para o controle instrumentos clínicos, maquinas e sistemas industriais. A função do RTOS é gerenciar os recursos do computador para que uma operação específica seja sempre executada durante um mesmo período de tempo.

Multiusuário , Um SOs multiusuário permite que diversos usuários utilizem ao mesmo tempos os recursos do computador deve se certificar de que as solicitações de vários usuários estejam balanceadas. Cada um dos programas utilizados deve dispor de recursos suficientes e separados, de forma que o problema de um usuário não afete toda a comunidade de usuários. E um exemplos de sistemas operacionais multiusuários são Unix, VMS e sistemas operacionais mainframe como o MVS.

Monousuário, multitarefa, esse é o tipo de sistemas operacional mais usado em computadores, umas das plataformas mais usadas Microsoft Windows e Apple MacOS, porque que é umas das que permitem que utilize diversas aplicações ao mesmo tempo.

Monousuário, monotarefa esse sistemas já foi criado para uma coisa de ada vez, um Palm é um exemplo de im sistema operacional monousuário monotarefas.

Uma breve tabela doas mais conhecidos :

MICROSOFT

MS-DOS

Windows 1.0

Windows 3.0

Windows 3.11

Windows 95

Windows 98

Windows 98 SE

Windows NT

Windows Millenium (Me)

Windows 2000

Windows XP

Windows 2003

Windows 64bits (Final de 2004)

Windows Vista (2005).

Windows Seven (2009)

MACINTOSH

MacOS MacOS 9 MacOS X

Tipo de processamento de SOs

Funcionalidades

.Ele permite a interação de projetos esternos, como a interação com um pen drive, câmeras monitores controles sem fio.

Permite o gerenciamento de todos os softwares efetuando modificações.

.Filtras os comandos dos dos programas para os hardwares.

.Libera o gerenciamento de arquivos diversos existentes e liberando a criação de arquivos.

.Pode adquirir a segurança dos arquivos criados.

.Faz com que todos os processos tenham acesso a memora RAM e serem executados

SO Multiprocesso

È um sistema integrado de computação que envolve mais de um processador físico , onde os processadores utilizam do mesmo endereçamento de memoria, o hardware é gerenciado apenas um sistema operacional. Consequentemente o sistema Multiprocessamento é multe tarefas, podendo manter vários processos especifica para cada processador.

Referências bibliográficas

www.oficinadanet.com.br

www.itnerante.com.br

www.youtube.com

http://www.techtube.com.br/o-que-e-sistema-operacional/

http://www.coladaweb.com/informatica/sistema-operacional

https://www.youtube.com/watch?v=Zl9w2HbUecU